Symmetrische Verschlüsselungsverfahren

In der symmetrischen Verschlüsselung wird zum Verschlüsseln und Entschlüsseln derselbe Schlüssel verwendet. Hieraus resultiert das Schlüsselaustauschproblem. Damit ein Kommunikationspartner die verschlüsselte Nachricht entschlüsseln kann, muss er den Schlüssel kennen, der auch zum Verschlüsseln verwendet wurde. Hört nun ein Dritter bei Übertragung des Schlüssels den Kommunikationskanal ab, könnte dieser anschließend die gesamte Kommunikation entschlüsseln und somit abhören oder selbst unbemerkt verschlüsselte Nachrichten senden. Deshalb muss die Schlüsselübertragung geheim ablaufen, was oft aufgrund physikalischer Entfernungen ein Problem darstellt.

Beispiel Symmetrischer Verschlüsselungsverfahren

Man unterscheidet verschiedene Arten der symmetrischen Verschlüsselung. Bei der monoalphabetischen Verschlüsselung wird jedem Buchstaben ein festes Symbol zugeordnet (bspw. Cäsar). Deshalb ist diese leicht durch eine Häufigkeitsanalyse zu brechen, da in einer Sprache bestimmte Buchstaben häufiger vorkommen, als andere. Dahingegen kann bei der polyalphabetischen Verschlüsselung ein Buchstabe mehreren Symbolen entsprechen und ist deshalb nicht mehr so einfach mit einer Häufigkeitsanalyse zu knacken. Es gibt viele verschiedene symmetrische Verschlüsselungsverfahren.

Ein weit verbreiterter Verschlüsselungsalgorithmus ist der DES (Data Encryption Standard). Dieser ist jedoch aufgrund seiner geringen Schlüssellänge in immer mehr Anwendungen nicht mehr sicher genug. Das Sicherheitsniveau kann jedoch leicht durch mehrfache Anwendung des DES erhöht werden, wie dies zum Beispiel beim Triple-DES der Fall ist. Der Nachfolger des DES ist der AES (Advanced Encryption Standard).

Mögliche Hacking-Angriffe

Bei dem Ciphertext-Only-Angriff kennt der Angreifer nur den Geheimtext und versucht durch Ausprobieren den Schlüssel zu finden. Dahingegen ist der Angreifer beim Known-Plaintext-Angriff im Besitz des Geheimtextes und kennt kleinere Teile des Klartextes.

Vorteile / Nachteile

Die Vorteile der symmetrischen Verschlüsselung liegen zum einen in der schnellen Berechenbarkeit und zum anderen in der Möglichkeit die Sicherheit leicht durch die Schlüssellänge beeinflussen zu können.

Der große Nachteil der symmetrischen Verschlüsselung ist das Schlüsselaustauschproblem. Den Schlüssel muss man zwischen den Kommunikationspartnern über einen abhörsicheren Weg austauschen, der jedoch ohne Verschlüsselung nicht existiert. Deshalb ist dies meist nur über ein persönliches Treffen an einem geheimen Ort möglich.

Asymmetrische Verschlüsselungsverfahren

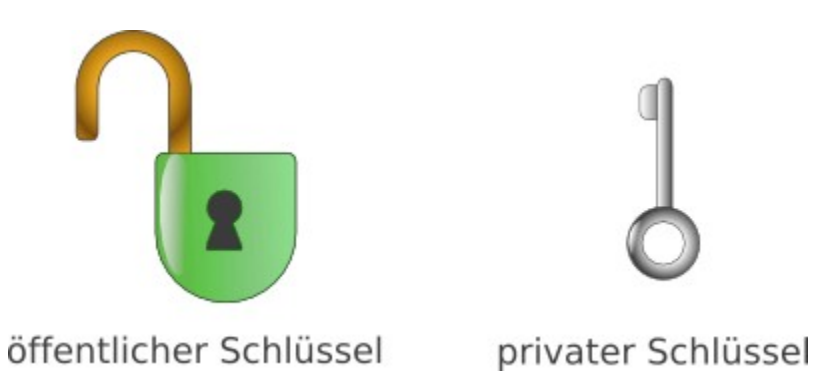

Das Prinzip der asymmetrischen Verschlüsselung beruht im Wesentlichen darauf, dass sich jeder Kommunikationspartner jeweils ein Schlüsselpaar (bestehend aus zwei Schlüsseln) erzeugt. Einer der Schlüssel wird geheim gehalten, das ist der so genannte private Schlüssel. Der zweite Schlüssel wird jedem kommunikationswilligen Teilnehmer zugänglich gemacht. Der zweite Schlüssel heißt deshalb öffentlicher Schlüssel. Der große Vorteil dieses Verfahrens im Vergleich zur symmetrischen Verschlüsselungn ist in der einfachen Verteilung des öffentlichen Schlüssels begründet. Dieser kann wirklich für jeden Menschen frei zugänglich sein, ohne dass dadurch das Verfahren unsicher wird. Das Verständnis asymmetrische Verschlüsselungsverfahren setzt einige mathematische Kenntnisse voraus. Das folgende Beispiel kommt jedoch ganz ohne Mathematik aus. Zum besseren Verständnis wird hier der öffentliche Schlüssel durch ein Vorhängeschloss symbolisiert und der private Schlüssel durch den passenden Schlüssel für dieses Schloß.

Nehmen wir nun an, Bob möchte eine Nachricht an Alice schicken. Alice will aber verhindern, dass ihr Vater lesen kann, was Bob und andere Freunde so alles schreiben. Dazu wird sie also als Erstes einige Schlösser anfertigen, die nur von einem (nämlich ihrem) Schlüssel geöffnet werden können. Dann wird sie ihre (offenen!) Schlößer an ihre Freunde verteilen, also auch an Bob.

Bob hat nun ein offenes Schloß von Alice, welches er zwar schließen kann, aber ohne passenden Schlüssel nicht wieder zu öffnen vermag (Alice darf ihren Schlüssel natürlich auf keinen Fall bekannt geben). Also fängt Bob an, seinen Brief zu schreiben, steckt ihn in eine Kiste und verschließt diese mit dem Schloss von Alice. Abgesehen von Alice ist nun niemand mehr in der Lage, die Kiste zu öffnen und den Brief zu lesen. Die Kiste macht sich nun auf die Reise und erreicht irgendwann Alice, welche mit ihrem Schlüssel das Schloss öffnet, den Brief der Kiste entnimmt, liest und froh ist, dass ihr Vater Bobs Brief nicht lesen konnte.

Alice kann sich absolut sicher sein, dass niemand nach Ver- schließen der Kiste den Brief lesen konnte. Selbst Bob hatte nicht mehr die Möglichkeit, den Brief zu lesen, geschweige denn zu ändern, da nur Alice den passenden Schlüs- sel zum Schloss besitzt. Der angesprochene Vorteil der öffentlichen Schlüsselübertragung besteht also darin, dass prinzipiell jeder ein Schloss von Alice benutzen kann um Kisten zu verschließen, aber nur sie in der Lage ist, diese wieder zu öffnen. Alice braucht sich zum Gedankenaustausch also nicht unter vier Augen mit Bob zu treffen, was ihr Vater vielleicht gar nicht zulassen würde. Ein Nachteil besteht allerdings darin, dass Alice sich nicht sicher sein kann ob die Nachricht wirklich von Bob stammt oder ob irgendjemand3 einfach eines ihrer Schlösser genommen und damit irgendeine Kiste verschlossen hat. Dazu muss sich Bob noch etwas einfallen lassen (z. B. Unterschrift, Blutspritzer, ..., Alice kann damit eine Authentizitätsprüfung vornehmen).

Das Beispiel mit den Schlößern hilft zwar prima bei Verständnis der asymmetrischen Verschlüsselung, ist in der Praxis nur leider nicht wirklich sicher. So würde ein großer Bolzenschneider das Problem des Schloßöffnens für den Vater von Alice vermutlich schon lösen.

Vorteile / Nachteile

Ein großer Vorteil der asymmetrischen Verschlüsselung ist, dass sie den Schlüsselaustauch über unsichere Netzwerke ermöglicht. Durch die Nutzung von zwei verschiedenen Schlüsseln, wovon einer publik gemacht werden kann, besteht keine Notwendigkeit den geheimen, privaten Schlüssel zum Empfänger zu transportieren. Ebenso hat jeder Benutzer hat nur zwei Schlüssel, wovon nur einer geheim gehalten werden muss. Bei symmetrischen Verfahren benötigt er für jede Kommunikation und jeden Kommunikationspartner einen anderen Schlüssel, der geheim gehalten werden muss, was auf der einen Seite die Komplexität erhöht und damit auch auf der anderen Seite das Sicherheitsrisiko.

Ein Nachteil ist die erhöhte Rechenleistung von asymmetrischen Verfahren. RSA ist beispielsweise ca. 1000-mal langsamer als AES. Für einen aktuellen Rechner oder Server stellt dies bei kleinen Datenmengen zwar kein Problem dar, aber bei größeren Datenmengen fällt das durchaus ins Gewicht. Kleine Geräte, gerade im IoT-Bereich (Internet of Things) besitzen oftmals nicht genug Rechen- oder Batterieleistung, um asymmetrische Schlüssel berechnen zu können.